Настройка оборудования

Блог о gpon ont модемах, роутерах и терминалах.

в качестве подключить компьютер к компьютеру ? в качестве подключить 2 компьютера к сети ? в качестве ? Эти вопросы иногда приводят новичков в тупик, и создание домашней сети начинает казаться глобальной проблемой. Обычно это так: в семье есть один компьютер, который провайдер подключил к Интернету. Со временем становится доступным второй компьютер или ноутбук, и вам необходимо настроить локальную сеть, и у вас нет желания или финансовых возможностей для вызова специалиста. На самом деле вся работа займет некоторое время и время подключить второй компьютер к интернету любой мог справиться с этим, было бы желание.

Неважно, какой схемой вы будете подключить второй компьютер , Вам понадобится сетевой кабель патч-корд Вы можете купить его готовым или сделать его самостоятельно, прочитав статью: Как сделать шнур. Но какой прямой или обратный он нужен, зависит от выбранной опции.

Вы уже настроены роутер (роутер) или ADSL модем в режиме роутера , имея 4 порта LAN. В этом случае вам понадобится обычный прямой патч-корд для подключения одного из разъемов маршрутизатора и сетевой карты ПК:

Если настроено на маршрутизаторе DHCP Как правило, второй компьютер сам выбирает IP-адрес. Если адреса статические, зарегистрируйте адрес 1 больше, чем на уже подключенном компьютере. Если у вас возникли проблемы с определением вашего IP-адреса, прочитайте статью об IP-адресации.

Примечание 1: Если ваш ADSL модем не имеет встроенного коммутатора с 4 портами LAN, вам необходимо приобрести коммутатор. переключатель или Сетевой коммутатор представляет собой устройство, предназначенное для подключения нескольких узлов к компьютерной сети в одном или нескольких сетевых сегментах. Он стоит

400-600 руб. Схема подключения будет следующая:

Как подключить интернет через коммутатор |

Наличие номеров. дома или в офисе. несколько компьютеров должны быть подключены.

Как подключить 2 компьютера к интернету через коммутатор

Экономика иногда требует неординарных знаний и способностей, но чаще всего это оправдано. Если это невозможно.

Заметка 2: Если у вас есть соединение FTTB, ваш кабель ISP подключен непосредственно к сетевой карте вашего компьютера (или вы подключены через модем ADSL в режиме прозрачного моста). Мост ) тогда схема будет выглядеть так:

Обратите внимание, что в этом случае шлюз и DNS не указываются вообще (Ростелеком, ТТК, ДОМ.ру ), или все настройки сети назначаются автоматически DHCP (прямая линия ) Обратите внимание, что этот вариант подключения второго компьютера очень неудобен, поскольку подключение к поставщику (создание сеанса) возможно только с одного компьютера. Поставщик счета-фактуры не будет предоставлять второе соединение. Поэтому в случае подключения FTTB настоятельно рекомендуется приобрести полноценный маршрутизатор, а не коммутатор.

Вариант 2 Подключайтесь с помощью служб, установленных в Windows.

Давайте сначала рассмотрим случай, когда ваш модем ADSL настроен в режиме моста или вы подключены через FTTB, а кабель поставщика подключен непосредственно к вашему компьютеру. Чтобы подключить второй компьютер, вам поможет служба общего доступа в Интернет. ICS .

Этот метод подходит, если у вас нет маршрутизатора или коммутатора, а подключение второго компьютера просто необходимо. Вам понадобится вторая сетевая карта на компьютере, подключенном к Интернету, и ответный патч-корд.

Включить обмен ICS :

нажми на кнопку . Щелкните правой кнопкой мыши высокоскоростное соединение, которым мы делимся, и выберите «Дополнительно «Поставьте галочку»Разрешить другим пользователям сети использовать подключение к Интернету на этом компьютере ».

Windows предупредит, что IP-адрес сетевой карты, к которой мы подключаем второй компьютер, будет изменен. Мы учитываем это и настраиваем сетевую карту на подключенном компьютере. Наконец, вы должны получить следующую схему:

Четко настроить все операции ICS в Windows XP можно увидеть здесь в этом видео:

ICS в Windows 7 настроен здесь так :

Примечание 1: Если подключен через FTTB Диаграмма будет выглядеть примерно так:

Заметка 2: Если ваш модем настроен на роутер (роутер) , тогда вам не нужно настраивать компьютер для подключения к интернету ICS и Сетевой мост (Мост )

Для этого нажмите кнопку Запуск сетевых подключений в панели управления . Мы выбираем два сетевых подключения с помощью мыши и нажимаем на то, которое выделено правой кнопкой. выберите предмет Мостовое соединение .

В результате должно появиться соединение другого типа Сетевой мост . Ну тогда в свойствах протокола TCP \ IP «Сетевой мост «И на втором компьютере мы устанавливаем IP-адреса, шлюзы и DNS-серверы.

В этой статье я хочу вас познакомить с настройками, с которыми сталкивается любой сетевой инженер, это базовые настройки устройства. Более конкретно рассмотрим базовую настройку коммутатора Cisco Catalyst. В моем примере это Cisco Catalyst 2950, однако базовые настройки для коммутаторов различных платформ одинаковы.

Собираем топологию, как на рисунке.

Для этого нам понадобится rollover-консольный кабель. Подключаем один конец rollover-консольного кабеля к консольному порту RJ-45 на коммутаторе. Другой конец кабеля подключаем к последовательному COM-порту на компьютере. Если на компьютере отсутствует последовательный COM-порт, то вам понадобиться USB–Serial (DB9) переходник. При использовании USB–Serial (DB9) переходника для подключения rollover-консольного кабеля может потребоваться установка драйвера. Его можно скачать с сайта производителя USB–Serial (DB9) переходника. Также нам понадобится знать номер COM-порта для того, чтобы выполнить подключение, его можно посмотреть через Диспетчер устройств после подключения переходника.

Самый лучший переходник USB–Serial (DB9), которым мне довелось пользоваться, это PL2303 фирмы Prolific Technology Inc. Для этого переходника доступны драйвера для всех популярных операционных систем.

Запускаем программу эмуляции терминала — PuTTy. Указываем номер COM-порта, указываем настройки подключения как на рисунке и нажимаем на кнопку Open.

Также необходимо соединить компьютер обычным прямым (straight-through) патч-кордом с портом FastEthernet 0/1 коммутатора, как показано на рисунке.

Итак начнем, включаем питание. Устройство выполняет Power-On-Self-Test (POST) — самотестирование, после чего идет загрузка операционной системы Cisco IOS. В моем случае устройство сброшено к заводским настройкам и на нем нет файла начальной конфигурации (startup-config). При загрузке вы должны увидеть что-то такое:

C2950 Boot Loader (C2950-HBOOT-M) Version 12.1(14)AZ, RELEASE SOFTWARE (fc2) Compiled Tue 14-Oct-03 17:14 by antonino WS-C2950T-48-SI starting... Base ethernet MAC Address: 00:15:63:68:c7:40 Xmodem file system is available. Initializing Flash... flashfs: 327 files, 5 directories flashfs: 0 orphaned files, 0 orphaned directories flashfs: Total bytes: 7741440 flashfs: Bytes used: 5649920 flashfs: Bytes available: 2091520 flashfs: flashfs fsck took 7 seconds. ...done initializing flash. Boot Sector Filesystem (bs:) installed, fsid: 3 Parameter Block Filesystem (pb:) installed, fsid: 4 Loading "flash:/c2950-i6k2l2q4-mz.121-22.EA14.bin"...############################################################################################################################################################################################################################### File "flash:/c2950-i6k2l2q4-mz.121-22.EA14.bin" uncompressed and installed, entry point: 0x80010000 executing... Restricted Rights Legend Use, duplication, or disclosure by the Government is subject to restrictions as set forth in subparagraph (c) of the Commercial Computer Software - Restricted Rights clause at FAR sec. 52.227-19 and subparagraph (c) (1) (ii) of the Rights in Technical Data and Computer Software clause at DFARS sec. 252.227-7013. cisco Systems, Inc. 170 West Tasman Drive San Jose, California 95134-1706 Cisco Internetwork Operating System Software IOS (tm) C2950 Software (C2950-I6K2L2Q4-M), Version 12.1(22)EA14, RELEASE SOFTWARE (fc1) Technical Support: http://www.cisco.com/techsupport Copyright (c) 1986-2010 by cisco Systems, Inc. Compiled Tue 26-Oct-10 10:35 by nburra Image text-base: 0x80010000, data-base: 0x80680000 Initializing flashfs... flashfs: 327 files, 5 directories flashfs: 0 orphaned files, 0 orphaned directories flashfs: Total bytes: 7741440 flashfs: Bytes used: 5649920 flashfs: Bytes available: 2091520 flashfs: flashfs fsck took 7 seconds. flashfs: Initialization complete. Done initializing flashfs. POST: System Board Test: Passed POST: Ethernet Controller Test: Passed ASIC Initialization Passed POST: FRONT-END LOOPBACK TEST: Passed This product contains cryptographic features and is subject to United States and local country laws governing import, export, transfer and use. Delivery of Cisco cryptographic products does not imply third-party authority to import, export, distribute or use encryption. Importers, exporters, distributors and users are responsible for compliance with U.S. and local country laws. By using this product you agree to comply with applicable laws and regulations. If you are unable to comply with U.S. and local laws, return this product immediately. A summary of U.S. laws governing Cisco cryptographic products may be found at: http://www.cisco.com/wwl/export/crypto/tool/stqrg.html If you require further assistance please contact us by sending email to cisco WS-C2950T-48-SI (RC32300) processor (revision G0) with 19911K bytes of memory. Processor board ID FHK0937X0UQ Last reset from system-reset Running Standard Image 48 FastEthernet/IEEE 802.3 interface(s) 2 Gigabit Ethernet/IEEE 802.3 interface(s) 32K bytes of flash-simulated non-volatile configuration memory. Base ethernet MAC Address: 00:15:63:68:C7:40 Motherboard assembly number: 73-9102-04 Power supply part number: 34-0965-01 Motherboard serial number: FOC093717VY Power supply serial number: DAB0934EE5X Model revision number: G0 Motherboard revision number: A0 Model number: WS-C2950T-48-SI System serial number: FHK0937X0UQ CLEI Code Number: CNMRU002RC Top Assembly Part Number: 800-24111-03 Top Assembly Revision Number: A0 Version ID: N/A --- System Configuration Dialog --- Would you like to enter the initial configuration dialog? : 00:00:19: %SPANTREE-5-EXTENDED_SYSID: Extended SysId enabled for type vlan 00:00:23: %SYS-5-RESTART: System restarted -- Cisco Internetwork Operating System Software IOS (tm) C2950 Software (C2950-I6K2L2Q4-M), Version 12.1(22)EA14, RELEASE SOFTWARE (fc1) Technical Support: http://www.cisco.com/techsupport Copyright (c) 1986-2010 by cisco Systems, Inc. Compiled Tue 26-Oct-10 10:35 by nburra 00:00:23: %SNMP-5-COLDSTART: SNMP agent on host Switch is undergoing a cold start 00:00:27: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up 00:00:27: %LINK-3-UPDOWN: Interface FastEthernet0/3, changed state to up 00:00:28: %LINK-3-UPDOWN: Interface FastEthernet0/48, changed state to up 00:00:29: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up 00:00:29: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to up 00:00:30: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/48, changed state to up 00:00:59: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to up

% Please answer "yes" or "no". Would you like to enter the initial configuration dialog? : no Press RETURN to get started! Switch>

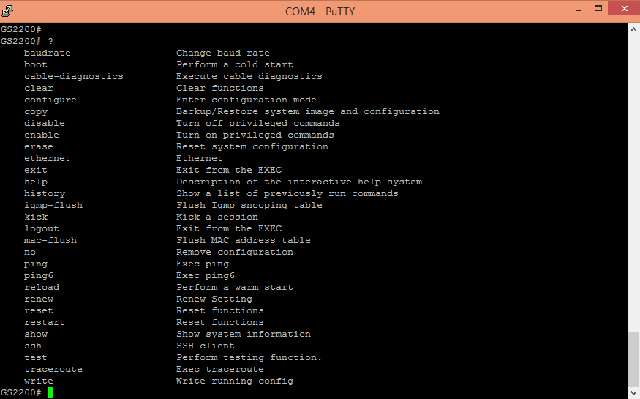

Собственно после этого мы попадаем в командную строку, где и будем выполнять базовую настройку.

Switch>enable Switch#show startup-config startup-config is not present Switch#

Изначально мы попадаем в пользовательский режим user EXEC. Он имеет ограниченные возможности. Этот режим выглядит таким образом:

Переключаемся в привилегированный режим privileged EXEC, для этого нужно ввести команду:

Switch>enable Switch#Переключаемся в режим глобальной конфигурации, для этого вводим команду:

Switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#

Необходимо задать имя устройству:

Switch(config)#hostname switch-floor-1 switch-floor-1(config)#

Здесь мы указали имя коммутатору switch-floor-1 . Рекомендую задавать имя для устройства логично, чтобы потом не перепутать и было через время очевидно, что это за устройство и где оно находится.

Обязательно задаем пароль на привилегированный EXEC режим:

Switch-floor-1(config)#enable secret class switch-floor-1(config)#

Запрещаем нежелательный поиск в DNS:

Switch-floor-1(config)#no ip domain-lookup switch-floor-1(config)#

Задаем баннероное сообщение MOTD, которое будет выводиться перед входом в систему:

Switch-floor-1(config)#banner motd # Enter TEXT message. End with the character "#". Unauthorized access is strictly prohibited.# switch-floor-1(config)#

Обратите внимание, что здесь открывающий символ для сообщения это # (решетка), соответственно нужно обязательно баннерное сообщение заканчивать этим знаком # (решетка).

Проверяем настройки доступа. Для этого переключаемся между режимами:

Switch-floor-1(config)#exit switch-floor-1#exit 01:19:48: %SYS-5-CONFIG_I: Configured from console by consoleexit switch-floor-1 con0 is now available Press RETURN to get started. Unauthorized access is strictly prohibited. switch-floor-1>en Password:class switch-floor-1#

Примечание. Пароль не будет отображаться на экране во время ввода.

Обеспечим возможность удаленного управления коммутатором, для этого необходимо настроить IP-адрес на Switch Virtual Interface (SVI). Перейдем в режим глобальной конфигурации и далее в SVI:

Switch-floor-1#conf t Enter configuration commands, one per line. End with CNTL/Z. switch-floor-1(config)#interface vlan1 1 switch-floor-1(config-if)#ip address 192.168.1.2 255.255.255.0 switch-floor-1(config-if)#no shutdown switch-floor-1(config-if)#exit 03:21:33: %LINK-3-UPDOWN: Interface Vlan1, changed state to up 03:21:34: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to up switch-floor-1(config)#

Ограничим доступ к консольному порту. Конфигурация по умолчанию разрешает все консольные подключения без пароля:

Switch-floor-1(config)#line console 0 switch-floor-1(config-line)#password cisco switch-floor-1(config-line)#login switch-floor-1(config-line)#exit switch-floor-1(config)#

Настроим линии Virtual Teletype (VTY) для коммутатора, чтобы разрешить удаленный доступ по протоколу Telnet. Если вы не настроите пароль VTY, то не сможете обращаться к коммутатору по протоколу Telnet:

switch-floor-1(config)#line vty 0 4 switch-floor-1(config-line)#password cisco switch-floor-1(config-line)#login switch-floor-1(config-line)#end switch-floor-1# 03:28:46: %SYS-5-CONFIG_I: Configured from console by consoleЗдесь мы задаем пароль для пяти одновременных подключений, в Cisco IOS диапазон указывается через пробел.

Выберите Просмотр состояния сети и задач > Изменение параметров адаптера Правой кнопкой мыши щелкните Подключение по локальной сети и выберите Свойства Выберите Протокол Интернета версии 4 (TCP/IPv4), затем Свойства вводим IP-адрес 192.168.1.10 и нажмите OK

Должно получиться как-то так:

Теперь посмотрим настройки коммутатора:

Switch-floor-1#show running-config Building configuration... Current configuration: 2094 bytes ! version 12.1 no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname switch-floor-1 ! enable secret 5 $1$8NIH$TK/0Mc5cBcDQ20tshY0dS. ! ip subnet-zero ! no ip domain-lookup ip ssh time-out 120 ip ssh authentication-retries 3 ! spanning-tree mode pvst no spanning-tree optimize bpdu transmission spanning-tree extend system-id ! ! ! ! interface FastEthernet0/1 ! interface FastEthernet0/2 ! interface FastEthernet0/3 ! interface FastEthernet0/4 ! interface FastEthernet0/5 ! interface FastEthernet0/6 ! interface FastEthernet0/7 ! interface FastEthernet0/8 ! interface FastEthernet0/9 ! interface FastEthernet0/10 ! interface FastEthernet0/11 ! interface FastEthernet0/12 ! interface FastEthernet0/13 ! interface FastEthernet0/14 ! interface FastEthernet0/15 ! interface FastEthernet0/16 ! interface FastEthernet0/17 ! interface FastEthernet0/18 ! interface FastEthernet0/19 ! interface FastEthernet0/20 ! interface FastEthernet0/21 ! interface FastEthernet0/22 ! interface FastEthernet0/23 ! interface FastEthernet0/24 ! interface FastEthernet0/25 ! interface FastEthernet0/26 ! interface FastEthernet0/27 ! interface FastEthernet0/28 ! interface FastEthernet0/29 ! interface FastEthernet0/30 ! interface FastEthernet0/31 ! interface FastEthernet0/32 ! interface FastEthernet0/33 ! interface FastEthernet0/34 ! interface FastEthernet0/35 ! interface FastEthernet0/36 ! interface FastEthernet0/37 ! interface FastEthernet0/38 ! interface FastEthernet0/39 ! interface FastEthernet0/40 ! interface FastEthernet0/41 ! interface FastEthernet0/42 ! interface FastEthernet0/43 ! interface FastEthernet0/44 ! interface FastEthernet0/45 ! interface FastEthernet0/46 ! interface FastEthernet0/47 ! interface FastEthernet0/48 ! interface GigabitEthernet0/1 ! interface GigabitEthernet0/2 ! interface Vlan1 ip address 192.168.1.2 255.255.255.0 no ip route-cache ! ip http server banner motd ^C Unauthorized access is strictly prohibited.^C ! line con 0 password cisco login line vty 0 4 password cisco login line vty 5 15 login ! ! end switch-floor-1#

Проверяем состояние интерфейса управления SVI. Состояние интерфейса VLAN 1 должно быть up/up, что указывает на то, что он активен, и ему должен быть назначен IP-адрес. Обратите внимание, что состояние порта коммутатора FastEthernet0/1 — тоже up, так как к нему подключен компьютер. Поскольку все порты коммутатора изначально принадлежат VLAN 1 по умолчанию, вы можете взаимодействовать с коммутатором по IP-адресу, который был назначен для VLAN 1.

Switch-floor-1#show ip interface brief Interface IP-Address OK? Method Status Protocol Vlan1 192.168.1.2 YES manual up up FastEthernet0/1 unassigned YES unset up up FastEthernet0/2 unassigned YES unset down down FastEthernet0/3 unassigned YES unset down down FastEthernet0/4 unassigned YES unset down down FastEthernet0/5 unassigned YES unset down down FastEthernet0/6 unassigned YES unset down down FastEthernet0/7 unassigned YES unset down down FastEthernet0/8 unassigned YES unset down down FastEthernet0/9 unassigned YES unset down down FastEthernet0/10 unassigned YES unset down down FastEthernet0/11 unassigned YES unset down down FastEthernet0/12 unassigned YES unset down down FastEthernet0/13 unassigned YES unset down down FastEthernet0/14 unassigned YES unset down down FastEthernet0/15 unassigned YES unset down down FastEthernet0/16 unassigned YES unset down down FastEthernet0/17 unassigned YES unset down down FastEthernet0/18 unassigned YES unset down down FastEthernet0/19 unassigned YES unset down down FastEthernet0/20 unassigned YES unset down down FastEthernet0/21 unassigned YES unset down down FastEthernet0/22 unassigned YES unset down down FastEthernet0/23 unassigned YES unset down down FastEthernet0/24 unassigned YES unset down down FastEthernet0/25 unassigned YES unset down down FastEthernet0/26 unassigned YES unset down down FastEthernet0/27 unassigned YES unset down down FastEthernet0/28 unassigned YES unset down down FastEthernet0/29 unassigned YES unset down down FastEthernet0/30 unassigned YES unset down down FastEthernet0/31 unassigned YES unset down down FastEthernet0/32 unassigned YES unset down down FastEthernet0/33 unassigned YES unset down down FastEthernet0/34 unassigned YES unset down down FastEthernet0/35 unassigned YES unset down down FastEthernet0/36 unassigned YES unset down down FastEthernet0/37 unassigned YES unset down down FastEthernet0/38 unassigned YES unset down down FastEthernet0/39 unassigned YES unset down down FastEthernet0/40 unassigned YES unset down down FastEthernet0/41 unassigned YES unset down down FastEthernet0/42 unassigned YES unset down down FastEthernet0/43 unassigned YES unset down down FastEthernet0/44 unassigned YES unset down down FastEthernet0/45 unassigned YES unset down down FastEthernet0/46 unassigned YES unset down down FastEthernet0/47 unassigned YES unset down down FastEthernet0/48 unassigned YES unset down down GigabitEthernet0/1 unassigned YES unset down down GigabitEthernet0/2 unassigned YES unset down down switch-floor-1#

Протестируем подключение между компьютером и коммутатором. Открываем окно командной строки (cmd.exe) на компьютере. В командной строке пишем команду ipconfig для того, чтобы посмотерть сведения об IP-адресе.

Там же в командной строке вводим команду ping , которая используется для проверки подключения.

Обратите внимание, что первый тест прошел неудачно, мы видим сообщение Request timed out. Это связано с тем, что отработал протокол ARP, который используется для получения неизвестного MAC-адреса получателя по известному IP-адресу. Второй тест прошел успешно, поскольку MAC-адрес получателя уже был в ARP-кеше компьютера.

Теперь проверим удаленное подлючение с компьютера на коммутатор через сеть с помощью Telnet. Для этого на комьютере запустим PuTTy и в строке Host Name (or IP address) вводим IP-адрес 192.168.1.2, который был назначен на VLAN 1 коммутатора. Выбираем протокол Telnet для подключения, оставляем порт 23 по умолчанию и нажимаем Open.

Switch-floor-1#copy running-config startup-config Destination filename ? Building configuration... switch-floor-1#

А если вам необходимо наоборот удалить сохраненные настройки и сбросить настройки коммутатора к заводским, то воспользуйтесь следующими командами:

Switch-floor-1#erase startup-config Erasing the nvram filesystem will remove all configuration files! Continue? Erase of nvram: complete switch-floor-1# 06:48:31: %SYS-7-NV_BLOCK_INIT: Initalized the geometry of nvramreload switch-floor-1#reload Proceed with reload? 06:48:46: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command.

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, регистрируйтесь на курсы Cisco и Linux Professional Institute на платформе SEDICOMM University .

Курсы Cisco и Linux с трудоустройством!

Спешите подать заявку! Осталось пару мест. Группы стартуют 22 июля , а следующая 19 августа, 23 сентября, 21 октября, 25 ноября, 16 декабря, 20 января, 24 февраля .

Что Вы получите?

- Поможем стать экспертом в сетевом администрировании и получить международные сертификаты Cisco CCNA Routing & Switching или Linux LPI.

- Предлагаем проверенную программу и учебник экспертов из Cisco Networking Academy и Linux Professional Institute, сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и сделать карьеру. 100% наших выпускников трудоустраиваются.

Как проходит обучение?

- Проводим вечерние онлайн-лекции на нашей платформе или обучайтесь очно на базе Киевского офиса.

- Спросим у вас об удобном времени для практик и подстроимся: понимаем, что времени учиться мало.

- Если хотите индивидуальный график - обсудим и осуществим.

- Выставим четкие дедлайны для самоорганизации. Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

А еще поможем Вам:

настроить cisco 3560

Всем привет, сегодня хочу рассмотреть вопрос, о том как настроить коммутаторы cisco 3 уровня модели OSI, на примере cisco 3560. Напомню, что коммутаторы cisco 3 уровня не используются для выхода в интернет в качестве шлюза, а только маршрутизируют трафик между vlan в локальной сети. Для выхода в интернет cisco как и все вендоры предоставляет маршрутизатор? ниже представлена самая распространенная схема подключения.

Оборудование и схема сети

Предположим, что у меня коммутатор 3 уровня cisco 3560 24 порта, он выглядит как то вот так.

Он будет маршрутизировать трафик между vlan в моей локальной сети, и к нему допустим будут подключены 3 коммутатора 2 уровня модели OSI, уровня доступа, коммутаторы cisco 2960, а сам cisco 3560 будет выступать в качестве коммутатора уровня распределения. Напомню, что на втором уровне коммутируется трафик на основе mac адресов. Уровень доступа это куда подключаются конечные устройства, в нашем случае компьютеры, сервера или принтеры.. Ниже схема.

Что такое коммутатор второго уровня

Коммутатор второго уровня это железка работающая на втором уровне сетевой модели OSI

- Коммутирует трафик на основе мак адресов

- Используется в качестве уровня доступа

- Служит для первичного сегментирования локальных сетей

- Самая маленькая стоимость за порт/пользователь

В технической документации коммутатор второго уровня обозначает в виде вот такого значка

Что такое коммутатор третьего уровня

Коммутатор третьего уровня это железка работающая на третьем уровне модели OSI умеющая:

- IP маршрутизация

- Агрегирование коммутаторов уровня доступа

- Использование в качестве коммутаторов уровня распределения

- Высокая производительность

В технической документации коммутатор третьего уровня обозначает в виде вот такого значка

Помогать мне будет в создании тестового стенда программа симулятор сети, Cisco packet tracer 6.2. Скачать Cisco packet tracer 6.2 , можно тут. Вот более детальная схема моего тестового полигона. В качестве ядра у меня cisco catalyst 3560, на нем два vlan: 2 и 3, со статическими ip адресами VLAN2 192.168.1.251 и VLAN3 192.168.2.251. Ниже два коммутатора уровня доступа, используются для организации VLAN и как аплинки. В локальной сети есть 4 компьютера, по два в каждом vlan. Нужно чтобы компьютер PC3 из vlan2 мог пинговать компьютер PC5 из vlan3.

С целью мы определились можно приступать. Напоминать, про то что такое vlan я не буду можете почитать тут.

Настройка cisco коммутатора 2 уровня

Настройка коммутатора второго уровня очень простая. Начнем настройку cisco catalyst 2960, как вы видите у меня компьютеры PC03 и PC04 подключены к Switch0, портам fa0/1 и fa0/2. По плану наш Switch0 должен иметь два vlan. Приступим к их созданию. Переходим в привилегированный режим и вводим команду

теперь в режим конфигурации

Создаем VLAN2 и VLAN3. Для этого пишем команду

задаем имя пусть так и будет VLAN2

Выходим из него

Аналогичным образом создаем VLAN3.

Теперь добавим интерфейс fa0/1 в vlan 2, а интерфейс fa0/2 в vlan 3. Пишем команду.

int fa 0/1

Говорим что порт будет работать в режиме доступа

switchport mode access

закидываем его в VLAN2

switchport access vlan 2

Теперь добавим fa0/2 в vlan 3.

switchport mode access

switchport access vlan 3

Теперь сохраним это все в памяти коммутатора командой

Настроим теперь trunk порт. В качестве trunk порта у меня будет гигабитный порт gig 0/1. Вводим команду для настройки порта gig 0/1.

Сделаем его режим trunk

switchport mode trunk

И разрешим через транк нужные вланы

Сохраняем настройки. Все настройка коммутатора второго уровня почти закончена.

Теперь таким же методом настраивает коммутатор Switch1 и компьютеры PC5 в VLAN2 и PC6 в VLAN3. Все на втором уровне модели OSI мы закончили, переходим к 3 уровню.

Настройка cisco 3560

Настройка cisco 3560, будет производится следующим образом. так как наше ядро должно маршрутизировать внутренний локальный трафик, то мы должны создать такие же vlan, задать им ip адреса, так как они будут выступать в роли шлюзов по умолчанию, а так же trunk порты.

Начнем с транк портов, у нас это gig 0/1 и gig 0/2.

заходим в настройку интерфейса gig 0/1 и gig 0/2

int range gig 0/1-2

Попытаемся включить режим транка

switchport mode trunk

но в итоге вы получите вот такую подсказку: Command rejected: An interface whose trunk encapsulation is "Auto" can not be configured to "trunk" mode. Смысл ее в том, что вам сначала предлагают включить инкапсуляцию пакетов. Давайте настроим инкапсуляцию на cisco 3560.

switchport trunk encapsulation dot1q

Теперь укажем режим и разрешенные vlan

switchport mode trunk

switchport trunk allowed vlan 2,3

Сохраним настройки Cisco

В подавляющем числе домашних локальных сетей из активного оборудования используется только беспроводной роутер. Однако в случае, если вам нужно более четырех проводных подключений потребуется добавить сетевой коммутатор (хотя сегодня есть роутеры и на семь-восемь портов для клиентов). Второй распространенной причиной для приобретения этого оборудования является более удобная разводка сети. Например, вы можете установить коммутатор около ТВ, подключить к нему один кабель от роутера, а в другие порты — сам телевизор, медиаплеер, игровую приставку и другое оборудование.

Простейшие модели сетевых коммутаторов имеют всего буквально пару ключевых характеристик — число портов и их скорость. А учитывая современные требования и развитие элементной базы, можно говорить о том, что если не стоит цели экономии любой ценой или каких-то специфических требований, стоит покупать модели с гигабитными портами. Сети FastEthernet со скоростью 100 Мбит/с сегодня конечно используются, но маловероятно, что их пользователи столкнутся с проблемой нехватки портов на роутере. Хотя конечно и это возможно, если вспомнить продукты некоторых известных производителей на один или два порта для локальной сети. Тем более здесь будет уместно применение гигабитного коммутатора для увеличения производительности всей проводной локальной сети.

Кроме этого, при выборе можно также учитывать бренд, материал и дизайн корпуса, вариант реализации блока питания (внешний или внутренний), наличие и расположение индикаторов и другие параметры. Что удивительно, привычная по многим другим устройствам характеристика скорости работы в данном случае практически не имеет смысла, о чем недавно вышел . В тестах передачи данных модели совершенно разных категорий и стоимости показывают одинаковые результаты.

В этой статье мы решили коротко рассказать о том, что же может быть интересного и полезного в «настоящих» коммутаторах второго уровня (Level 2). Конечно, этот материал не претендует на максимально подробное и глубокое изложение темы, но, хочется надеяться, будет полезен тем, кто встретился с более серьезными задачами или требованиями при построении своей локальной сети в квартире, доме или офисе, чем поставить роутер и настроить Wi-Fi. Кроме того, многие темы будут изложены в упрощенном формате, отражающем только основные моменты в интересной и разнообразной теме коммутации сетевых пакетов.

Прошлые статьи серии «Строим домашнюю сеть« доступны по ссылкам:

Кроме того, полезная информация о построении сетей доступна в этом подразделе.

Теория

Для начала вспомним, как работает «обычный» сетевой коммутатор.

Эта «коробочка» имеет небольшие размеры, несколько портов RJ45 для подключения сетевых кабелей, набор индикаторов и вход питания. Она работает согласно запрограммированным производителем алгоритмам и не имеет каких-либо доступных для пользователя настроек. Используется принцип «подключил кабели — включил питание — работает». Каждое устройство (точнее его сетевой адаптер) в локальной сети имеет уникальный адрес — MAC-адрес. Он состоит из шести байтов и записывается в формате «AA:BB:CC:DD:EE:FF» с шестнадцатеричными цифрами. Узнать его можно программным способом или подсмотреть на информационной табличке. Формально считается, что этот адрес выдан производителем на этапе производства и является уникальным. Но в некоторых случаях это не так (уникальность требуется только в пределах локального сегмента сети, а поменять адрес можно без труда во многих операционных системах). Кстати, по первым трем байтам иногда можно название создателя чипа или даже всего устройства.

Если для глобальной сети (в частности Интернет), адресация устройств и обработка пакетов производится на уровне IP-адресов, то в каждом отдельном локальном сегменте сети для этого применяются MAC-адреса. Все устройства в одной локальной сети должны иметь разные MAC-адреса. Если это не так — будут проблемы с доставкой сетевых пакетов и работой сети. При этом данный низкий уровень обмена информацией реализован внутри сетевых стеков операционных систем и пользователю не требуется с ним взаимодействовать. Пожалуй, в реальности распространены буквально пара ситуаций, где может использоваться MAC-адрес. Например, при замене роутера на новом устройстве указать тот же MAC-адрес порта WAN, что был на старом. Второй вариант — включение на роутере фильтров по MAC-адресу для блокировки доступа к Интернет или Wi-Fi.

Обычный сетевой коммутатор позволяет объединить несколько клиентов для реализации обмена между ними сетевым трафиком. Причем к каждому порту может быть подключен не только один компьютер или другое устройство-клиент, но и другой коммутатор со своими клиентами. Грубо схема работы коммутатора выглядит следующим образом: при поступлении на порт пакета он запоминает MAC отправителя и записывает его в таблицу «клиенты на этом физическом порту», адрес получателя проверяется по другим таким же таблицам и при его нахождении в одной из них, пакет отправляется в соответствующий физический порт. Дополнительно предусмотрены алгоритмы для исключения петель, поиска новых устройств, проверки смены устройством порта и другие. Для реализации этой схемы не требуется какой-либо сложной логики, все работает на достаточно простых и недорогих процессорах, так что, как мы говорили выше, даже младшие модели способны показать максимальные скорости.

Управляемые или называемые иногда «умными» (Smart) коммутаторы существенно сложнее. Они способны использовать больше информации из сетевых пакетов для реализации более сложных алгоритмов их обработки. Некоторые из этих технологий могут оказаться полезными и домашним пользователям «высокого уровня» или с повышенными требованиями, а также для решения некоторых специальных задач.

Коммутаторы второго уровня (Level 2, уровень канала данных) способны учитывать при коммутации пакетов информацию, находящуюся внутри некоторых полей сетевых пакетов, в частности VLAN, QoS, мультикаст и некоторых других. Именно о таком варианте мы и поговорим в этой статье. Более сложные модели третьего уровня (Level 3) могут считаться уже маршрутизаторами, поскольку они оперируют IP-адресами и работают с протоколами третьего уровня (в частности RIP и OSPF).

Обратим внимание, что единого универсального и стандартного набора возможностей управляемых коммутаторов нет. Каждый производитель составляет собственные линейки продуктов исходя из своего представления о требованиях потребителей. Так что в каждом случае стоит обращать внимание на спецификации конкретного продукта и их соответствие поставленным задачам. Ни о каких «альтернативных» прошивках с более широкими возможностями здесь, конечно, речи нет.

В качестве примера, мы используем устройство Zyxel GS2200-8HP. Эта модель давно представлена на рынке, но вполне подойдет для данной статьи. Современные продукты этого сегмента от Zyxel в целом обеспечивают сходные возможности. В частности, актуальное устройство такой же конфигурации предлагается под артикулом GS2210-8HP.

Zyxel GS2200-8HP представляет собой восьмипортовый (в серии есть версия и на 24 порта) управляемый гигабитный коммутатор Level 2, в котором также есть поддержка PoE и совмещенные порты RJ45/SFP, а также некоторые функции более высоких уровней коммутации.

По формату его можно назвать настольной моделью, но в комплекте поставки предусмотрен дополнительный крепеж для установки в стандартную 19″ стойку. Корпус изготовлен из металла. На правом торце мы видим решетку вентиляции, а с противоположной стороны установлены два небольших вентилятора. Сзади присутствуют только вход сетевого кабеля для встроенного блока питания.

Все подключения традиционно для такого оборудования осуществляются с лицевой стороны для удобства применения в стойках с патч-панелями. Слева находится вставка с логотипом производителя и подсвечиваемым названием устройства. Далее идут индикаторы — питание, система, тревога, светодиоды статуса/активности и подачи питания для каждого порта.

Следом установлены основные восемь сетевых разъемов, а после них два RJ45 и два дублирующих их SFP с собственными индикаторами. Подобные решения являются еще одной характерной особенностью подобных устройств. Обычно SFP применяется для подключения оптических линий связи. Основным их отличием от привычной витой пары является возможность работы на существенно больших расстояниях — до десятков километров.

Из-за того, что здесь могут использоваться разные типы физических линий, непосредственно в коммутаторе установлены порты стандарта SFP, в которые необходимо доустанавливать специальные модули-трансиверы, а уже к ним подключаются оптические кабели. При этом получаемые порты не отличаются по своим возможностям от остальных, конечно если не считать отсутствия поддержки PoE. Их тоже можно использовать в режиме объединения портов, сценариях с VLAN и другими технологиями.

Завершает описание консольный последовательный порт. Он применяется для сервисного обслуживания и других операций. В частности отметим, что привычной для домашнего оборудования кнопки сброса настроек здесь нет. В сложных случаях потери контроля придется подключаться через последовательный порт и в режиме отладки перезагружать весь файл конфигурации.

Решение поддерживает администрирование через Web и командную строку, обновление прошивки, протокол 802.1x для защиты от несанкционированных подключений, SNMP для интеграции в системы мониторинга, пакеты с размером до 9216 байт (Jumbo Frames) для увеличения производительности сети, сервисы коммутации второго уровня, возможность стекирования для удобства администрирования.

Из восьми основных портов половина поддерживает PoE+ с подачей до 30 Вт на порт, а остальные четыре — PoE с 15,4 Вт. Максимальная потребляемая мощность составляет 230 Вт, из которых до 180 Вт может отдаваться через PoE.

Электронная версия руководства пользователя насчитывает более трех сотен страниц. Так что описанные в этой статье функции представляют собой лишь небольшую часть возможностей данного устройства.

Управление и контроль

В отличие от простых сетевых коммутаторов, «умные» имеют средства для удаленной настройки. В их роли чаще всего выступает привычный Web-интерфейс, а для «настоящих админов» предусмотрен доступ к командной строке со своим интерфейсом по telnet или ssh. Аналогичную командную строку можно получить и через подключение к последовательному порту на коммутаторе. Кроме привычки, работа с командной строкой имеет преимущество в виде удобной возможности автоматизации с применением скриптов. Есть также поддержка протокола FTP, что позволяет оперативно загружать файлы новых прошивок и управлять конфигурациями.

Например, вы можете проверять статус подключений, управлять портами и режимами, разрешать или запрещать доступ и так далее. Кроме того, этот вариант менее требователен к полосе пропускания (требует меньше трафика) и используемому для доступа оборудованию. Но на скриншотах конечно более красиво выглядит Web-интерфейс, так что в этой статье для иллюстраций будем использовать его. Защита обеспечивается традиционным именем/паролем администратора, есть поддержка HTTPS, а также можно настроить дополнительные ограничения на доступ к управлению коммутатором.

Заметим, что в отличие от многих домашних устройств, в интерфейсе есть явная кнопка сохранения текущей конфигурации коммутатора в его энергонезависимую память. Также на многих страницах можно использовать кнопку «Help» для вызова контекстной подсказки.

Еще один вариант контроля за работой коммутатора — использование протокола SNMP. С применением специализированных программ, вы можете получить информацию об аппаратном состоянии устройства, например температуре или пропадании линка на порту. Для крупных проектов будет полезна реализация специального режима управления несколькими коммутаторами (кластером коммутаторов) из единого интерфейса — Cluster Management.

Минимальные начальные действия при запуске устройства обычно включают в себя обновление прошивки, изменение пароля администратора и настройку собственного IP-адреса коммутатора.

Кроме того, обычно стоит обратить внимание на такие опции, как сетевое имя, синхронизация встроенных часов, отправку журнала событий на внешний сервер (например, Syslog).

При планировании схемы сети и настроек коммутатора, рекомендуется заранее просчитать и продумать все моменты, поскольку устройство не имеет встроенных средств контроля блокировок и противоречий. Например, если вы «забудете», что ранее настраивали агрегацию портов, то VLAN с их же участием могут вести себя совсем не так, как требуется. Не говоря уже о возможности потери связи с коммутатором, что особенно неприятно при удаленном подключении.

Одной из базовых «умных» функций коммутаторов является поддержка технологий агрегации (объединения) сетевых портов. Также для этой технологии применяются такие термины, как транкинг (trunking), склейка адаптеров (bonding), сопряжение (teaming). В этом случае клиенты или другие коммутаторы подключаются к этому коммутатору не одним кабелем, а сразу несколькими. Конечно, для этого требуется иметь и несколько сетевых карт на компьютере. Сетевые карты могут быть как отдельными, как и выполненными в виде одной платы расширения с несколькими портами. Обычно в данном сценарии речь идет о двух или четырех линках. Основные решаемые таким образом задачи — увеличение скорости сетевого подключения и увеличение его надежности (дублирование). Коммутатор может поддерживать сразу несколько подобных соединений в зависимости от своей аппаратной конфигурации, в частности, числа физических портов и мощности процессора. Одним из вариантов является соединение по такой схеме пары коммутаторов, что позволит увеличить общую производительность сети и исключить узкие места.

Для реализации схемы желательно использовать сетевые карты, явно поддерживающие эту технологию. Но в общем случае, реализация агрегации портов может быть выполнена и на программном уровне. Данная технология чаще всего реализуется через открытый протокол LACP/802.3ad, который применяется для контроля состояния линков и управления ими. Но встречаются и частные варианты отдельных вендоров.

На уровне операционной системы клиентов после соответствующей настройки обычно просто появляется новый стандартный сетевой интерфейс, который имеет свои MAC- и IP-адреса, так что все приложения могут работать с ним без каких-либо специальных действий.

Отказоустойчивость обеспечивается наличием нескольких физических соединений устройств. При отказе соединения, трафик автоматически перенаправляется по оставшимся линкам. После восстановления линии она снова включится в работу.

Что касается увеличения скорости, то здесь ситуация немного сложнее. Формально можно считать, что производительность умножается согласно числу используемых линий. Однако реальный рост скорости приема-передачи данных зависит от конкретных задач и приложений. В частности, если речь идет о такой простой и распространенной задаче, как чтение файлов с сетевого накопителя на компьютере, то от объединения портов она ничего не выиграет, даже если оба устройства подключены к коммутатору несколькими линками. А вот если объединение портов будет настроено на сетевом накопителе и к нему будут обращаться одновременно несколько «обычных» клиентов, то этот вариант уже получит существенный выигрыш в общей производительности.

Некоторые примеры использования и результаты тестирования приводятся в статье . Таким образом, можно говорить о том, что применение технологий объединения портов в домашних условиях будет полезным только при наличии нескольких быстрых клиентов и серверов, а также достаточно высокой нагрузки на сеть.

Настройка агрегации портов в коммутаторе обычно несложная. В частности, на Zyxel GS2200-8HP нужные параметры находятся в меню Advanced Application — Link Aggregation. Всего данная модель поддерживает до восьми групп. При этом ограничений по составу групп нет — вы можете использовать любой физический порт в любой группе. Коммутатор поддерживает как статическую схему объединения портов, так и LACP.

На странице статуса можно проверить текущие назначения по группам.

На странице настроек указываются активные группы и их тип (применяется для выбора схемы распределения пакетов по физическим линкам), а также назначение портов в нужные группы.

При необходимости включаем LACP для требуемых групп на третьей странице.

Далее нужно настроить аналогичные параметры на устройстве с другой стороны линка. В частности на сетевом накопителе QNAP это делается следующим образом — заходим в настройки сети, выбираем порты и тип их объединения.

После этого можно проверить статус портов на коммутаторе и оценить эффективность решения в ваших задачах.

VLAN

При обычной конфигурации локальной сети «гуляющие» по ней сетевые пакеты используют общую физическую среду, как потоки людей на станциях пересадок в метро. Конечно, коммутаторы в определенном смысле исключают попадание «чужих» пакетов на интерфейс вашей сетевой карты, однако некоторые пакеты, например широковещательные, способны проникнуть в любые уголки сети. Несмотря на простоту и высокую скорость работы данной схемы, встречаются ситуации, когда по некоторым причинам вам необходимо разделить определенные виды трафика. Это может быть вызвано требованиями безопасности или необходимостью обеспечения требований производительности или приоритезации.

Конечно, данные вопросы можно решить созданием отдельного сегмента физической сети — со своими коммутаторами и кабелями. Но не всегда это возможно реализовать. Здесь может пригодиться технология VLAN (Virtual Local Area Network) — логической или виртуальной локальной компьютерной сети. Для нее также может встречаться обозначение 802.1q.

В грубом приближении можно описать работу данной технологии, как использование дополнительных «меток» для каждого сетевого пакета при его обработке в коммутаторе и на конечном устройстве. При этом обмен данными работает только в пределах группы устройств с одинаковыми VLAN. Поскольку не все оборудование использует VLAN, то в схеме также используются такие операции как добавление и удаление тегов сетевого пакета при их проходе через коммутатор. Соответственно добавляется он при получении пакета с «обычного» физического порта для отправки через сеть VLAN, а удаляется при необходимости передачи пакета из сети VLAN на «обычный» порт.

В качестве примера использования данной технологии можно вспомнить мультисервисные подключения операторов — когда по одному кабелю вы получаете доступ к Интернет, IPTV и телефонию. Это встречалось ранее в ADSL-подключениях, а сегодня применяется в GPON.

Рассматриваемый коммутатор поддерживает упрощенный режим «Port-based VLAN», когда разделение на виртуальные сети проводится на уровне физических портов. Эта схема менее гибкая, чем 802.1q, но может быть удобна в некоторых конфигурациях. Отметим, что этот режим взаимоисключающий с 802.1q, а для выбора предусмотрен соответствующий пункт в Web-интерфейсе.

Для создания VLAN по стандарту 802.1q нужно на странице Advanced Applications — VLAN — Static VLAN указать имя виртуальной сети, ее идентификатор, а потом выбрать участвующие в работе порты и их параметры. Например, при подключении обычных клиентов стоит убирать из отправляемых к ним пакетов метки VLAN.

В зависимости от того, является ли это подключением клиентов или же соединением коммутаторов, на странице Advanced Applications — VLAN — VLAN Port Settings нужно настроить требуемые опции. В частности это касается добавления меток к поступающим на вход порта пакетам, разрешении трансляции через порт пакетов без тегов или с другими идентификаторами и изоляции виртуальной сети.

Контроль доступа и аутентификация

Технология Ethernet первоначально не поддерживала средств контроля доступа к физической среде. Достаточно было включить устройство в порт коммутатора — и оно начинало работать в составе локальной сети. Во многих случаях этого достаточно, поскольку защита обеспечивается сложностью прямого физического подключения к сети. Но сегодня требования к сетевой инфраструктуре существенно изменились и реализация протокола 802.1x все чаще встречается в сетевом оборудовании.

В этом сценарии при подключении к порту коммутатора клиент предоставляет свои аутентификационные данные и без подтверждения со стороны сервера контроля доступа никакой обмен информацией с сетью не происходит. Чаще всего, схема подразумевает наличие внешнего сервера, такого как RADIUS или TACACS+. Использование 802.1x обеспечивает также дополнительные возможности по контролю сетевой работы. Если в стандартной схеме «привязаться» можно только к аппаратному параметру клиента (MAC-адресу), например, для выдачи IP, установки ограничений скорости и прав доступа, то работа с аккаунтами пользователей будет более удобна в крупных сетях, поскольку позволяет обеспечить мобильность клиентов и другие возможности верхнего уровня.

Для проверки использовался сервер RADIUS на сетевом накопителе QNAP. Он выполнен в виде отдельно устанавливаемого пакета и имеет собственную базу пользователей. Для указанной задачи он вполне подходит, хотя в целом возможностей у него немного.

В качестве клиента выступал компьютер с Windows 8.1. Для использования 802.1x на нем нужно включить один сервис и после этого в свойствах сетевой карты появляется новая закладка.

Заметим, что речь в данном случае идет исключительно о контроле доступа к физическому порту коммутатора. Кроме того, не забываем, что необходимо обеспечить постоянный и надежный доступ коммутатора к серверу RADIUS.

Для реализации этой возможности в коммутаторе есть две функции. Первая, наиболее простая, позволяет ограничить входящий и исходящий трафик на указанном физическом порту.

Также этот коммутатор позволяет использовать приоритезацию для физических портов. В этом случае жестких границ для скорости нет, но можно выбрать устройства, трафик которых будет обрабатываться в первую очередь.

Вторая входит в более общую схему с классификацией коммутируемого трафика по различным критериям и является только одним из вариантов ее использования.

Сначала на странице Classifier нужно определить правила классификации трафика. В них применяются критерии Level 2 — в частности MAC-адреса, а также в данной модели можно применять и правила Level 3 — включая тип протокола, IP-адреса и номера портов.

Далее на странице Policy Rule вы указываете необходимые действия с «отобранным» по выбранным правилам трафиком. Здесь предусмотрены следующие операции: установка метки VLAN, ограничение скорости, вывод пакета на заданный порт, установка поля приоритета, отбрасывание пакета. Данные функции позволяют, например, ограничить скорости обмена данными для данных клиентов или сервисов.

Более сложные схемы могут использовать поля приоритета 802.1p в сетевых пакетах. Например, вы можете указать коммутатору сначала обрабатывать трафик телефонии, а просмотру страниц в браузерах выставить наименьший приоритет.

PoE

Еще одна возможность, которая не относится к непосредственно процессу коммутации пакетов — обеспечение питания клиентских устройств через сетевой кабель. Часто это используется для подключения IP-камер, телефонных аппаратов и беспроводных точек доступа, что позволяет сократить число проводов и упростить коммутацию. При выборе такой модели важно учитывать несколько параметров, основной из которых — используемый клиентским оборудованием стандарт. Дело в том, что некоторые производители используют собственные реализации, которые несовместимы с другими решениями и могут даже привести к поломке «чужого» оборудования. Также стоит выделять «пассивный PoE», когда осуществляется передача питания с относительно низким напряжением без обратной связи и контроля получателя.

Более правильным, удобным и универсальным вариантом будет использование «активного PoE», работающего по стандартам 802.3af или 802.3at и способного передать до 30 Вт (в новых версиях стандартов встречаются и более высокие значения). В этой схеме передатчик и получатель обмениваются между собой информацией и согласуют необходимые параметры питания, в частности потребляемую мощность.

Для проверки мы подключили к коммутатору камеру Axis, совместимую с PoE 802.3af. На лицевой панели коммутатора зажегся соответствующий индикатор подачи питания на этот порт. Далее через Web-интерфейс мы сможем проконтролировать статус потребления по портам.

Также интересна возможность управления подачей питания на порты. Поскольку если камера подключена одним кабелем и находится в труднодоступном месте, для ее перезагрузки при необходимости потребуется отключать этот кабель или на стороне камеры или в коммутационном шкафу. А здесь вы можете зайти удаленно на коммутатор любым доступным способом и просто снять галочку «подавать питания», а потом поставить ее обратно. Кроме того, в параметрах PoE можно настроить систему приоритетов для предоставления питания.

Как мы писали ранее, ключевым полем сетевых пакетов в данном оборудовании является MAC-адрес. Управляемые коммутаторы часто имеют набор сервисов, ориентированных на использование этой информации.

Например, рассматриваемая модель поддерживает статическое назначение MAC-адресов на порт (обычно эта операция происходит автоматически), фильтрацию (блокировку) пакетов по MAC-адресам отправителя или получателя.

Кроме того, вы можете ограничить число регистраций MAC-адресов клиентов на порту коммутатора, что также можно считать дополнительной опцией повышения безопасности.

Большинство сетевых пакетов третьего уровня обычно однонаправленные — идут от одного адресата одному получателю. Но некоторые сервисы применяют технологию мультикаст, когда получателей у одного пакета сразу несколько. Наиболее известный пример — это IPTV. Использование мультикаст здесь позволяет существенно сократить требования к полосе пропускания при необходимости доставки информации большому числу клиентов. Например, мультикаст 100 ТВ каналов с потоком 1 Мбит/с потребует 100 Мбит/с при любом числе клиентов. Если же использовать стандартную технологию, то 1000 клиентов потребовали бы 1000 Мбит/с.

Не будем вдаваться в подробности работы IGMP, отметим только возможность тонкой настройки коммутатора для эффективной работы при большой нагрузке данного типа.

В сложных сетях могут применяться специальные протоколы для контроля за путем прохождения сетевых пакетов. В частности, они позволяют исключить топологические петли («зацикливание» пакетов). Рассматриваемый коммутатор поддерживает STP, RSTP и MSTP и имеет гибкие настройки их работы.

Еще одной востребованной в крупных сетях функцией является защита от ситуаций типа «широковещательный шторм». Это понятие характеризует существенное увеличение широковещательных пакетов в сети, блокирующих прохождение «обычного» полезного трафика. Наиболее простым способом борьбы с этим является установка ограничений на обработку определенного числа пакетов в секунду для портов коммутатора.

Дополнительно в устройстве есть функция Error Disable. Она разрешает коммутатору отключать порты в случае обнаружения на них чрезмерного служебного трафика. Это позволяет сохранить производительность и обеспечить автоматическое восстановление работы после исправления проблемы.

Еще одна задача, связанная скорее с требованиями безопасности, — мониторинг всего трафика. В обычном режиме коммутатор реализует схему отправки пакетов только непосредственно их получателям. «Поймать» на другом порту «чужой» пакет невозможно. Для реализации этой задачи используется технология «зеркалирования» портов — на выбранных порт коммутатора подключается контрольное оборудование и настраивается отправка на этот порт всего трафика с указанных других портов.

Функции IP Source Guard, DHCP Snooping ARP Inspection также ориентированы на повышение безопасности. Первая позволяет настроить фильтры с участием MAC, IP, VLAN и номера порта, через которые будут проходить все пакеты. Вторая защищает протокол DHCP, третья автоматически блокирует неавторизованных клиентов.

Заключение

Безусловно, описанные выше возможности составляют лишь толику от доступных сегодня на рынке технологий сетевой коммутации. И даже из этого небольшого списка найти реальное применение у домашних пользователей могут далеко не все из них. Пожалуй, наиболее распространенными можно назвать PoE (например, для питания сетевых видеокамер), объединение портов (в случае крупной сети и необходимости быстрого обмена трафиком), контроль трафика (для обеспечения работы потоковых приложений при высокой нагрузке на канал).

Конечно, совсем не обязательно для решения этих задач использовать именно устройства бизнес-уровня. Например, в магазинах можно найти обычный коммутатор с PoE, объединение портов есть и в некоторых топовых роутерах, приоритезация также начинает встречаться в некоторых моделях с быстрыми процессорами и качественным программным обеспечением. Но, на наш взгляд, вариант приобретения более профессионального оборудования, в том числе и на вторичном рынке, вполне можно рассматривать и для домашних сетей с повышенными требованиями к производительности, безопасности и управляемости.

Кстати, на самом деле есть еще один вариант. Как мы говорили выше во всех «умных» коммутаторах непосредственно «ума» может быть разное количество. А у многих производителей есть серии продуктов, которые вполне укладываются в домашний бюджет и при этом способны обеспечить многие из описанных выше возможностей. В качестве примера можно упомянуть Zyxel GS1900-8HP.

Эта модель имеет компактный металлический корпус и внешний блок питания, в ней установлено восемь гигабитных портов с PoE, а для настройки и управления предусмотрен Web-интерфейс.

Прошивка устройства поддерживает агрегацию портов с LACP, VLAN, ограничение скорости портов, 802.1x, зеркалирование портов и другие функции. Но в отличие от описанного выше «настоящего управляемого коммутатора», настраивается это все исключительно через Web-интерфейс и, при необходимости, даже с использованием помощника.

Конечно, речи не идет о близости этой модели описанному выше устройству по своим возможностям в целом (в частности, здесь отсутствуют средства классификации трафика и функции Level 3). Скорее это просто более подходящий для домашнего пользователя вариант. Аналогичные модели можно найти в каталогах и других производителей.

Статья раскрывает особенности настройки технологии VLAN на примере конкретного оборудования.Доброго времени суток, уважаемый посетитель. Сегодня я, как обычно, по нашей доброй традиции, буду рассказывать кое-что интересное. А рассказ сегодня пойдет про замечательную штуку в локальных сетях под названием VLAN. В природе не мало разновидностей данной технологии, про все рассказывать не будем, а только про те, которые решили бы стоящую перед нашей компанией задачу. Данная технология уже не раз применялась нашими специлистами в нашей практике ИТ аутсорсинга в регионе , Но в этот раз, всё было несколько интереснее, т.к. оборудование с которым пришлось работать - несколько "урезанное" (прошлая похожая задача релизовывалась на коммутаторе D-link DES-1210-28). Но, обо всем по порядку.

Что же такое VLAN ?

VLAN – логическая («виртуальная») локальная сеть, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств.

Данная технология позволяет выполнять две задачи:

1) группировать устройства на канальном уровне (т.е. устройства, находящиеся в одном VLAN’е), хотя физически при этом они могут быть подключены к разным сетевым коммутаторам (расположенным, к примеру, географически отдаленно);

2) разграничивать устройства (находящиеся в разных VLAN’ах), подключенные к одному коммутатору.

Иначе говоря, VLAN ‘ы позволяют создавать отдельные широковещательные домены, снижая, тем самым, процент широковещательного трафика в сети.

Port - Base VLAN

Port-Base VLAN – представляет собой группу портов или порт в коммутаторе, входящий в один VLAN. Порты в таком VLAN называются не помеченными (не тегированными), это связанно с тем, что кадры приходящие и уходящие с порта не имеют метки или идентификатора. Данную технологию можно описать кратко – VLAN ’ы только в коммутаторе. Эту технологию мы будем рассматривать на управляемом коммутаторе D-link DGS-1100-24.

IEEE 802.1Q

IEEE 802.1Q - открытый стандарт, который описывает процедуру тегирования трафика для передачи информации о принадлежности к VLAN. Для этого в тело фрейма помещается тег, содержащий информацию о принадлежности к VLAN’у. Т.к. тег помещается в тело, а не в заголовок фрейма, то устройства, не поддерживающие VLAN’ы, пропускают трафик прозрачно, то есть без учета его привязки к VLAN’у.

Немного наркомании, а именно - процедура помещения тега в кадр называется – инъекция.

Размер тега - 4 байта. Он состоит из таких полей:

- Tag Protocol Identifier (TPID, идентификатор протокола тегирования). Размер поля - 16 бит. Указывает какой протокол используется для тегирования. Для 802.1Q используется значение 0x8100.

- Priority (приоритет). Размер поля - 3 бита. Используется стандартом IEEE 802.1p для задания приоритета передаваемого трафика.

- Canonical Format Indicator (CFI, индикатор канонического формата). Размер поля - 1 бит. Указывает на формат MAC-адреса. 0 - канонический, 1 - не канонический. CFI используется для совместимости между сетями Ethernet и Token Ring.

- VLAN Identifier (VID, идентификатор VLAN). Размер поля - 12 бит. Указывает какому VLAN принадлежит фрейм. Диапазон возможных значений от 0 до 4095.

Порты в 802.1Q

Порты могут быть в одном из следующих режимов:

- Tagged port (в терминологии CISCO - trunk-port) - порт пропускает пакеты маркированные указанными номерами VLAN, но при этом сам никак не маркирует пакеты

- Untagged port (в терминологии CISCO - access-port) - порт прозрачно пропускает немаркированный трафик для указанных VLAN, если трафик уходит в другие порты коммутатора за пределы указанного VLAN, то там он уже виден как маркированный номером этой VLAN.

- Порт не принадлежит никаким VLAN и не учувствует в работе коммутатора

Пример. Имеется офисное помещение, в котором отдел кадров разделен на два этажа, нужно, чтобы сотрудники были отделены от общей сети. Имеется два коммутатора. Создадим VLAN 3 на одном и втором, порты, которые будут в одном из VLAN укажем как Untagget Port. Для того, чтобы коммутаторы понимали в какой VLAN адресуется кадр, нужен порт, через который будет пересылаться трафик в этот же VLAN другого коммутатора. Выделим, к примеру, один порт и укажем его как Tagget. Если у нас, помимо VLAN 3, есть еще и другие, и ПК-1 расположенный в VLAN 3 будет искать ПК-2, то широковещательный трафик не будет «ходить» по всей сети, а только в VLAN 3. Прибежавший кадр будет пропускаться через MAC-таблицу, если же адрес получателя не будет найдет, такой кадр будет отправлен через все порты такого VLAN откуда он прибежал и порт Tagget с меткой VLAN, чтобы другой коммутатор воспроизвел широковещание на ту группу портов, которые указаны в поле VID. Данный пример описывает VLAN – один порт может быть только в одном VLAN.

IEEE 802.1 ad

802.1ad - это открытый стандарт (аналогично 802.1q), описывающий двойной тег. Также известен как Q-in-Q, или Stacked VLANs. Основное отличие от предыдущего стандарта - это наличие двух VLAN’ов - внешнего и внутреннего, что позволяет разбивать сеть не на 4095 VLAN’ов, а на 4095х4095.

Сценарии могут быть различны – провайдеру надо “пробросить” транк клиента, не затрагивая схему нумерации VLAN’ов, надо балансировать нагрузку между субинтерфейсами внутри сети провайдера, либо просто – маловато номеров. Самое простое – сделать ещё одну такую же метку (tag).

Асимметричный VLAN

В терминологиях D-Link, а также в настройках VLAN, есть понятие асимметричный VLAN – это такой VLAN, в котором один порт может быть в нескольких VLAN.

Состояние портов меняется

- Tagged порты работают прежним образом

- Появляется возможность назначать как Untagged несколько портов на несколько VLAN. Т.е. один порт сразу работает в нескольких VLAN как Untagged

- У каждого порта появляется еще один параметр PVID - это VLAN ID, которым маркируется трафик с этого порта, если он уходит на Tagged порты и за пределы коммутатора. У каждого порта может быть только один PVID

Таким образом, мы получаем то, что внутри устройства один порт может принадлежать сразу нескольким VLAN, но при этом, уходящий в tagged (TRUNK) порт, трафик будет маркироваться номером, который мы задаем в PVID.

Ограничение: Функция IGMP Snooping не работает при использовании асимметричных VLAN.

Создание VLAN на D- link DGS-1100-24.

Что имеется. Два коммутатора, один из них D-link DGS-1100-24, к нему подключен коммутатор №2. В коммутатор №2 подключены машины пользователей – абсолютно всех, а также сервера, шлюз по умолчанию и сетевое хранилище.

Задача. Ограничить отдел кадров от общей среды, так, чтобы при этом были доступны сервера, шлюз и сетевое хранилище.

Ко всему прочему, коммутатор D-link DGS-1100-24 только что вынули из коробки. По умолчанию большинство управляемых коммутаторов компании D-Link имеют адрес 10.90.90.90/8. Нас не интересует физическое нахождение у коммутатора или смена адреса. Существует специальная утилита D-Link SmartConsole Utility, которая помогает найти наше устройство по сети. После установки запускаем утилиту.

Прежде чем переходить к настройке, переключим порты должным образом:

1) Переключим порт отдела кадров с коммутатора №2 в коммутатор №1

2) Переключим сервера, шлюз и сетевое хранилище с коммутатора №2 в коммутатор №1

3) Подключим коммутатор №2 в коммутатор №1

После такого переключения видим следующую картину: сервера, шлюз, сетевое хранилище и отдел кадров подключены в коммутатор №1, а все остальные пользователи в коммутатор №2.

Жмем кнопку «Discovery»

Ставим галочку и жмем значок шестеренки, открывается окно настройки коммутатора. После задания адреса, маски и шлюза, пишем пароль, который по умолчанию admin.

Жмем «Add VLAN» и указываем имя VLAN и порты

Жмем «Apply»

После создания нужных VLAN, сохраним настройку, для этого нажмем «Save», «Save configuration»

Итак, мы видим, что VLAN 3 не имеет доступа к портам 01-08, 15-24 – следовательно, не имеет доступ к серверам, шлюзу, сетевому хранилищу, к VLAN2 и остальным клиентам – которые подключены к коммутатору №2. Тем не менее VLAN 2 имеет доступ к серверам, шлюзу, сетевому хранилищу, но не имеет к остальным машинам. И наконец, все остальные машины видят сервера, шлюз, сетевое хранилище, но не видят порты 05,06.]

Таким образом, при наличии определенных знананий об особенностях оборудования и навыков ИТ-аутсорсинга , можно удовлетворить потребности клиента даже на таком бюджетном оборудовании как коммутатор D-Link DGS1100-24 .

Все, люди, Мир Вам!

Проблемы.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)